reese84 及___utmvc 逆向流程分析

__utmvc

生成详解

对了 很多网站还附带一个___utmvc cookie的生成。流程这里在前言讲一下。

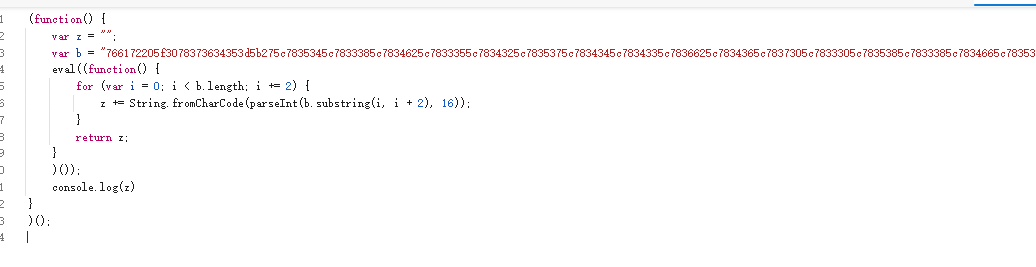

如下图 抛给一个这样的js。 然后我们把z 给复制出来。

然后是一段ob。给他解出来。用ast去解就行了。

so easy 这里写下部分代码(本人也不太会 大佬勿喷)。

首先是是字符串解码

复制代码 隐藏代码

function decry_str(ast) {

traverse(ast, {

'StringLiteral|NumericLiteral|DirectiveLiteral'(path) {

delete path.node.extra;

},

});

return ast;

}

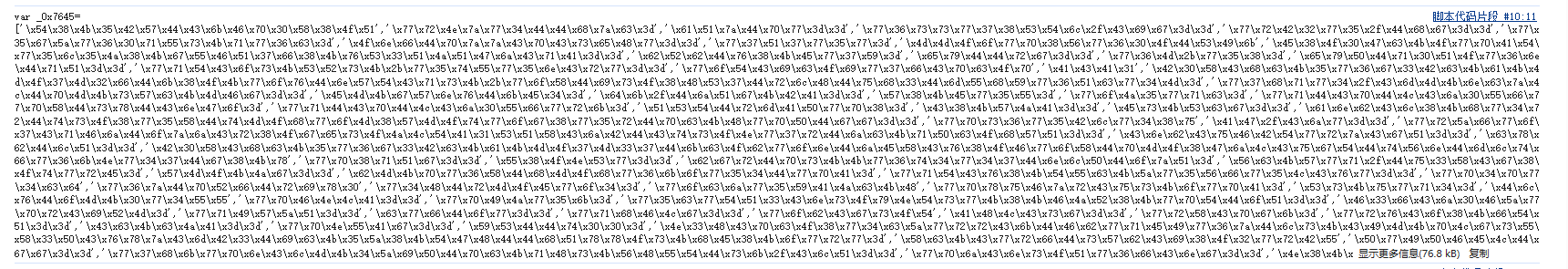

其次合并大数组 完成大数组解密

不通用。改下name就行。反正就一个数组需要eval

复制代码 隐藏代码

const callToString = {

CallExpression(path) {

let {callee, arguments} = path.node;

if (!types.isIdentifier(callee, {"name": "_0x5764"})) {

return;

}

// 这里可以加下字面量判定

let value = eval(path.toString());

path.replaceWith(types.valueToNode(value))

}

}

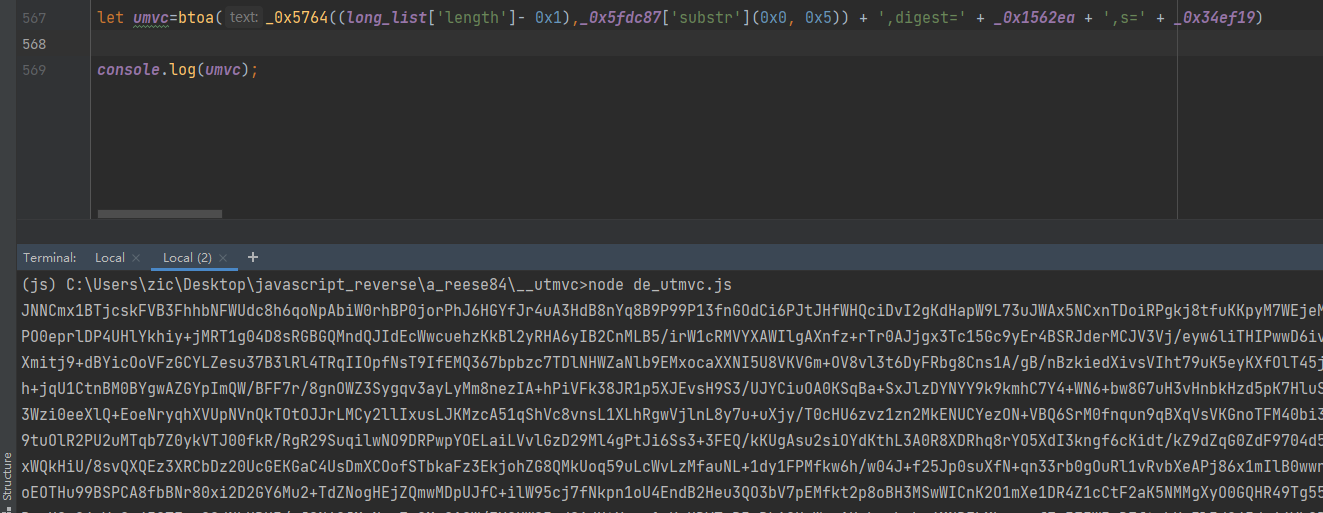

到这一步已经解的差不多了。还有一些函数的还原的ast

等全部解混淆之后,难度就低很多了。找到cookie生成的地方 慢慢扣吧。

有些变量需要动态替换。

最后生成 __utmv

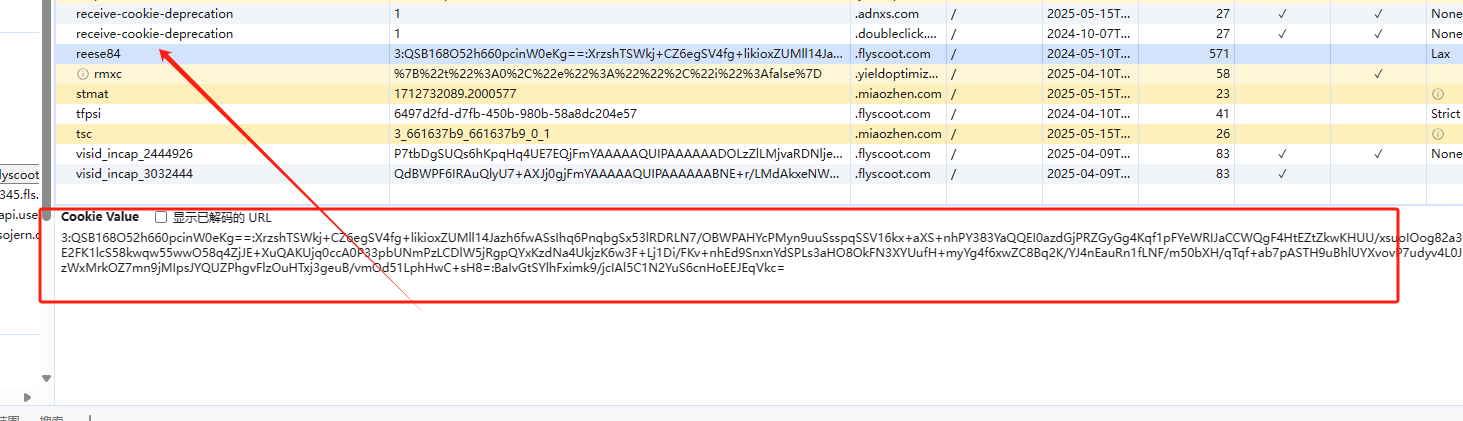

reese84

生成逻辑分析

这里有很多小伙伴好奇什么是reese84,其实简言之就是个cookie。

只有带着这个cookie才能去请求页面。

如下图所示

那这个值怎么得到的。

靠hook是不行的。这个值是从接口返回的。

重新刷新页面 ctrl+F5

然后过滤链接 直接搜索g-Then-And-meeting-beding 然后发现有两个链接。

本站资源来自互联网收集,仅提供信息发布

一旦您浏览本站,即表示您已接受以下条约:

1.使用辅助可能会违反游戏协议,甚至违法,用户有权决定使用,并自行承担风险;

2.本站辅助严禁用于任何形式的商业用途,若被恶意贩卖,利益与本站无关;

3.本站为非营利性网站,但为了分担服务器等运营费用,收费均为赞助,没有任何利益收益。

死神科技 » reese84 及___utmvc 逆向流程分析

一旦您浏览本站,即表示您已接受以下条约:

1.使用辅助可能会违反游戏协议,甚至违法,用户有权决定使用,并自行承担风险;

2.本站辅助严禁用于任何形式的商业用途,若被恶意贩卖,利益与本站无关;

3.本站为非营利性网站,但为了分担服务器等运营费用,收费均为赞助,没有任何利益收益。

死神科技 » reese84 及___utmvc 逆向流程分析